Moderne Softwareentwicklungsverfahren wie Agile, DevOps und CI/CD haben die Softwareentwicklungslandschaft durch Automatisierung und hohe Geschwindigkeit revolutioniert. Dies ermöglicht zwar schnellere Veröffentlichungszyklen, öffnet aber auch die Tür zu einer Fülle von Sicherheitslücken.

Dieser Artikel befasst sich mit Software- und Datenintegritätsfehlern und untersucht häufige Exploits, die Hacker verwenden, Beispiele aus der Praxis und Strategien zur Vorbeugung.

Verstehen von Software- und Datenintegritätsfehlern

Beginnen wir mit einigen Hintergrundinformationen: Software- und Datenintegritätsfehler sind in den OWASP Top 10 als die acht kritischsten Schwachstellen von Webanwendungen aufgeführt. Sie werden auch als Supply-Chain-Angriffe bezeichnet und stellen eine breite Kategorie von Bedrohungen der Anwendungssicherheit dar, die auftreten, wenn eine Anwendung ungeprüfte Komponenten aus öffentlichen Repositories, nicht vertrauenswürdigen Quellen und Content-Delivery-Netzwerken verwendet.

Sobald ein böswilliger Benutzer in das Netzwerk eingedrungen ist, ist es ein Leichtes, das System zu erkunden und unbefugte Änderungen vorzunehmen. Infolgedessen wird das System anfällig für die Offenlegung privater Informationen und sogar für eine systemweite Kompromittierung.

Die Folgen von Software- und Datenintegritätsfehlern gehen über Geschäftsunterbrechungen hinaus und stellen sowohl für Einzelpersonen als auch für Unternehmen ein erhebliches Risiko dar. Endbenutzer verwenden oft Software und Daten aus verschiedenen Quellen, ohne sie vollständig zu überprüfen.

Beispiele von Software- und Datenintegritätsfehlern

Sobald bösartige Entitäten in das System eingedrungen sind, können sie eine ganze Reihe von Schäden anrichten. Im Folgenden werden einige Beispiele für Software- und Datenintegritätsfehler untersucht:

Pipeline für kontinuierliche Integration und kontinuierliche Bereitstellung

Ein Hacker kann in die Pipeline zur Verteilung von Updates eindringen, indem er bösartigen Code einfügt. Wenn Updates aus dieser kompromittierten Quelle keine ordnungsgemäßen Integritätsprüfungen aufweisen, kann sich der bösartige Code leicht verbreiten. Diejenigen, die diese Updates implementieren, fördern unwissentlich die Verbreitung von schädlichem Code aus einer vertrauenswürdigen Quelle und stellen damit ein erhebliches Sicherheitsrisiko dar.

Unsichere Entsorgung

Alte Geräte wie Computer, Festplattenlaufwerke und Solid-State-Laufwerke, die nicht ordnungsgemäß gelöscht wurden, können ein Risiko für Datendiebstahl darstellen. Selbst ein paar durchgesickerte Daten können böswilligen Aktivitäten wie Identitätsdiebstahl, Finanzbetrug, IP-Diebstahl und Cyberbetrug Tür und Tor öffnen. Es ist äußerst wichtig sicherzustellen, dass alle sensiblen Daten vollständig entfernt werden.

Kompromittierte vorinstallierte Software

Angreifer nutzen Schwachstellen in vorinstallierter Software aus, um auf sensible Daten zuzugreifen. Wenn Sie Software verwenden, die heimlich entwickelt wurde, um sensible Daten zu sammeln und mit Cyber-Akteuren auszutauschen, sind Sie mit hoher Wahrscheinlichkeit einem Datendiebstahl ausgesetzt. In jedem Fall gelangen die Daten in die falschen Hände.

Umgang mit Software- und Datenintegritätsfehlern

Böswillige Akteure sind immer auf der Jagd nach Sicherheitslücken und finden unweigerlich einen Weg hinein. Sobald sie in ein System eingedrungen sind, müssen Unternehmen die Eindringlinge umgehend identifizieren, sie entfernen und den Bereinigungsprozess einleiten.

Wie lassen sich Software- und Datenintegritätsfehler erkennen und beheben? In der Regel umfasst dieser Prozess die folgenden konsistenten Schritte:

- Identifizieren Sie die Grundursache. Dazu gehört die Überprüfung von Protokollen, die Untersuchung von Netzwerkdaten, die Überprüfung von Systemkonfigurationen und die Durchführung forensischer Untersuchungen, um Sicherheitsbedrohungen aufzudecken und verdächtige Aktivitäten zu verfolgen. Dieser Schritt sollte so schnell wie möglich erfolgen, damit keine ernsthaften Schäden entstehen.

- Isolieren Sie infizierte Systeme und Daten, bevor sie den Endpunkt erreichen. Sobald die Fehlerquelle identifiziert wurde, müssen die betroffenen Dateien, die potenzielle Sicherheitslücken enthalten, unter Quarantäne gestellt werden, um einem Bedrohungsakteur die Möglichkeit zu nehmen, weiteren Schaden anzurichten.

- Beheben Sie die Datenintegritätsstörung. Das Kopieren von Sicherungsdaten aus dem Sekundärspeicher, die Wiederherstellung beschädigter Dateien oder die erneute Eingabe von falsch eingegebenen Daten wäre die nächstbeste Wahl.

- Bestätigen Sie, dass die betroffenen Daten in ihrem korrekten Zustand wiederhergestellt wurden. Die Macht der Wiederherstellung ist einfach und geradlinig – führen Sie Datenintegritätsprüfungen durch, vergleichen Sie Daten mit früheren Aufzeichnungen und führen Sie Validierungstests durch. Die Überprüfung dieser Dinge gibt Ihnen einen Hinweis auf die allgemeine Zuverlässigkeit des Systems.

- Verhindern Sie weiteren Schaden. Die Entwicklung einer soliden Sicherheitsstrategie, die Ergreifung proaktiver Sicherheitsmaßnahmen und die Durchführung von Mitarbeiterschulungen werden sich als nützlich erweisen. Der Schlüssel liegt nicht unbedingt darin, dem Bären zu entkommen, sondern anderen Wanderern zuvorzukommen, indem man sich selbst zu einem viel schwierigeren Ziel macht als andere potenzielle Opfer.

Beispiele aus der Praxis

Fehler in der Software und der Datenintegrität haben großen Unternehmen Schaden zugefügt. Sehen wir uns an, wie es zu diesen Angriffen kam. Hier sind die massivsten Verstöße dieser Art in der Geschichte:

Equifax

Ein sehr bekanntes Beispiel für ein Versagen von Software und Datenintegritätsprüfungen ist der Angriff auf Equifax im Jahr 2017. Bösewichte nutzten Sicherheitslücken in den Systemen von Equifax aus, was zur Kompromittierung der persönlichen Daten von 148 Millionen amerikanischen Verbrauchern führte. Zu diesen sensiblen Informationen gehörten Kreditkartendaten, Namen, Telefonnummern, Adressen, Geburtsdaten, Führerscheinnummern und Sozialversicherungsnummern.

Zu dieser katastrophalen Datenpanne kam es, weil Equifax es versäumt hatte, seine öffentliche Website mit der neuesten Version von Apache Struts zu aktualisieren und über einen längeren Zeitraum hinweg wichtige Sicherheits-Patches nicht angewendet hatte. In der Folge sah sich Equifax, eine der drei großen US-Kreditauskunfteien, mit zahlreichen Gerichtsverfahren, behördlichen Untersuchungen, finanziellen Verlusten und einem angeschlagenen Ruf konfrontiert.

SolarWinds

Das wohl bekannteste Beispiel für diese Schwachstelle ist der Angriff auf die Lieferkette von SolarWinds Orion im Jahr 2020. Raffinierte Cyber-Akteure verschafften sich mit Methoden wie Passwort-Spraying Zugang zum Softwaresystem eines großen US-amerikanischen Informationstechnologieunternehmens. Nachdem sie sich Zugang verschafft hatten, fügten sie heimlich gehackten Code in die CI/CD-Pipeline des Zielsystems ein. Diese bösartige Komponente wurde dann in die Orion-Software-Updates von SolarWinds integriert.

Später verteilte das Unternehmen ein bösartiges Update an über 18.000 Kunden, darunter Regierungsbehörden und Fortune-500-Unternehmen. Als die Kunden das nächste Software-Update für die Orion-Software installierten, übernahmen sie unwissentlich die schädliche Komponente. Böswillige Betreiber nutzten diese Gelegenheit, um E-Mail-Konten, Netzwerke und Systeme einiger der größten Unternehmen der Welt zu kompromittieren.

Präventionsstrategien und bewährte Praktiken

Das rechtzeitige Ergreifen von Sicherheitsmaßnahmen verhindert, dass Bedrohungsakteure ihre Ziele erreichen. Im Folgenden werden einige bewährte Verfahren zur Vermeidung von Software- und Datenintegritätsfehlern erläutert:

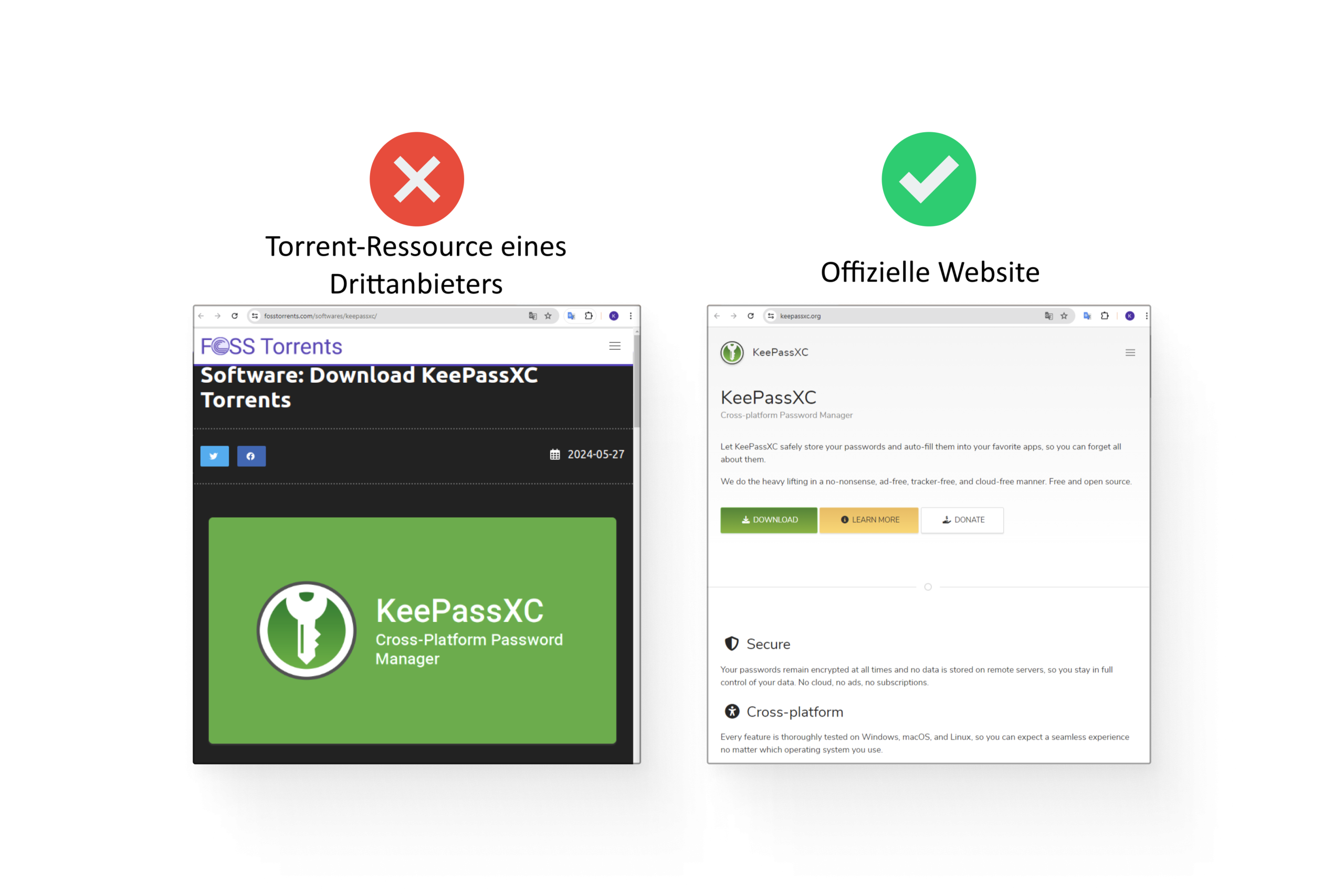

Laden Sie Softwarekomponenten nur von offiziellen Quellen herunter

Vermeiden Sie in erster Linie ungeprüfte und raubkopierte Softwarekomponenten, die versteckte Schwachstellen, Malware oder Hintertüren enthalten können und Ihre Umgebung unnötig gefährden. Böswillige Anwender können Ihr System und Ihre Daten durch diese Komponenten leicht gefährden.

Verwenden Sie die Multi-Faktor-Authentifizierung (MFA)

Die Multi-Faktor-Authentifizierung bietet eine zusätzliche Ebene der Prävention. Dieser Schutzmechanismus macht es für Hacker schwierig, in das Netzwerk einzudringen. Selbst wenn eine kritische Sicherheitskontrolle durchbrochen wird, sind Angreifer immer noch daran gehindert, auf die Zielressource zuzugreifen oder sie zu verändern, da sie eine oder mehrere zusätzliche Barrieren überwinden müssen.

Führen Sie regelmäßig Penetrationstests durch

Ein vielversprechender Ansatz zur Verhinderung von Angriffen ist die Durchführung von Penetrationstests. QAwerk führt einen umfassenden Pentest durch, bei dem Angriffe auf Webanwendungen simuliert werden, um Schwachstellen zu erkennen, bevor Ransomware-Kriminelle sie ausnutzen. Wenn Sie sich an Experten für Penetrationstests wenden, können Sie Ihre Chancen maximieren, Probleme proaktiv zu beheben.

Scannen von Software auf bekannte Schwachstellen

Schwachstellen-Scans unterstützen die Datenschutzstrategie Ihres Unternehmens, indem sie sicherstellen, dass die Komponenten keine bekannten Schwachstellen enthalten. Der frühzeitige Einsatz von Schwachstellen-Scannern kann nachgelagerte Probleme wie Fehlkonfigurationen der Sicherheit sowie potenzielle Schwachstellen bei der serverseitigen Anforderungsfälschung (SSRF) und unsicheren Deserialisierung verhindern.

Verschlüsseln Sie alle sensiblen Daten

Die Verschlüsselung ist eine der effektivsten Methoden, um den unbefugten Zugriff zu minimieren. Sie schützt Ihre Daten im Ruhezustand und bei der Übertragung vor Hackerangriffen. Bevor Sie sensible Daten weitergeben, sollten Sie sie unbedingt mit Sicherheitsprotokollen wie Transport Layer Security/Secure Sockets Layer (TLS/SSL) verschlüsseln.

Implementierung digitaler Signaturen

Das Signieren von Code bietet eine zusätzliche Sicherheitsebene. Sie garantiert die Integrität des Codes und schützt Ihr Unternehmen und Ihre Benutzer vor Softwaremanipulationen. Mit dieser Methode können Entwickler nachweisen, dass ein Stück Software authentisch und durch eine elektronische Signatur einer legitimen Quelle verifiziert ist.

Implementierung einer CI/CD-Pipeline-Trennung

Eine weitere wirksame Methode zur Beseitigung des Risikos eines erfolgreichen Angriffs auf Ihre Geschäftsdaten ist die Entkopplung aller Funktionen der Entwicklungs- und Bereitstellungspipeline.

Die Entkopplung beseitigt die direkte Abhängigkeit zwischen Komponenten, Diensten oder Systemen und minimiert so das Risiko, dass sich der Ausfall einer Komponente auf andere Komponenten auswirkt.

Wenn Sie über strenge Qualitätskontroll- und Cybersicherheitsmaßnahmen verfügen, können Sie jede Prüfung der Datenintegrität mit Bravour bestehen.

Wie QAwerk bei Software- und Datenintegritätsfehlern helfen kann

Penetrationstests sind eine leistungsstarke präventive Sicherheitskontrolle, die nicht vernachlässigt werden darf, wie wir betonen müssen. QAwerk verfügt über ein hochqualifiziertes und erfahrenes Team von Pentestern, die die Sicherheitslage Ihres Unternehmens erheblich verbessern können.

Bei QAwerk setzen wir die besten Sicherheitstools ein, um reale Angriffe zu simulieren und das Risiko eines unbefugten Zugriffs auf sensible Daten zu bewerten. Unser Ansatz umfasst eine Mischung aus manuellen und automatisierten Tests für Web-, E-Mail- und Hosting-Server, um das Sicherheitsniveau zu bewerten.

Wir führen Black-, Gray- und White-Box-Penetrationstests durch, um Sicherheitsprobleme, Datenflussfehler und Bugs aufzudecken. Durch die Kombination dieser Methoden untersuchen wir sowohl interne als auch externe Abläufe, um alle potenziellen Probleme zu identifizieren.

Abschließende Überlegungen

Zusammenfassend haben wir uns mit den Grundlagen von Software- und Datenintegritätsfehlern befasst, mit der Frage, wie man sie erkennt, und mit Methoden zur Behebung und Vermeidung dieser Probleme.

Wie wir bei Equifax und SolarWinds gesehen haben, kann die Nichtbeachtung von Sicherheitsmaßnahmen katastrophale Folgen haben. In beiden Fällen blieben die Cyberkriminellen im Netzwerk der Opfer monatelang unentdeckt. Einen Angriff im Frühstadium zu erwischen, ist weitaus weniger störend als der massive Aufwand, der erforderlich ist, wenn die Eindringlinge schon vor langer Zeit einen Weg in Ihr System gefunden haben.

Ohne eine gründliche Analyse können böswillige Betreiber unter dem Deckmantel einer regelmäßigen Aktualisierung leicht Malware über Ihr System verbreiten. Lassen Sie nicht zu, dass Schwachstellen Ihr Unternehmen gefährden – wenden Sie sich an Experten auf diesem Gebiet.