Im Zeitalter zunehmender Cyber-Bedrohungen ist die Sicherheit von Webanwendungen zu einem vorrangigen Anliegen geworden. Böswillige Organisationen sind immer auf der Suche nach neuen Möglichkeiten wie fehlender Protokollierung und Überwachung. Sie verbringen viel Zeit mit der Untersuchung von Anwendungen und Systemen, um Fehler und Schwachstellen zu finden.

Es ist nicht verwunderlich, dass IT- und Softwareentwicklungsteams ohne ordnungsgemäße Protokollierung und Überwachung keine Unstimmigkeiten bemerken, falls (und wenn) Cyberangriffe oder Hacking-Versuche stattfinden. Die Bösewichte nutzen die Gelegenheit und greifen in aller Ruhe und unbemerkt Systeme an, überwältigen die Abwehrkräfte und richten möglicherweise erheblichen Schaden an.

Aber… gute Nachrichten für alle! Dieser Artikel enthält eine ganze Reihe großartiger Präventivmethoden, die Unternehmen dabei helfen, mit Vertrauen und Gewissheit in die Sicherheit ihrer Systeme zu arbeiten. Legen wir also gleich los!

Sicherheitsprotokollierung und Überwachungsausfälle erklärt

Bevor wir uns mit den Auswirkungen von Schwachstellen in der Sicherheitsprotokollierung und -überwachung befassen, sollten wir uns einen Moment Zeit nehmen, um die Schwachstelle selbst zu verstehen.

Fehler in der Sicherheitsprotokollierung und -überwachung standen in der OWASP-Ausgabe 2017 zunächst auf Platz 10. Die Schwachstelle ist jedoch inzwischen um einen Platz nach oben gerutscht und steht nun auf Platz 9 der Liste für 2021. Wie der Titel bereits andeutet, birgt die Schwachstelle das Risiko, dass Apps und APIs nicht über eine angemessene Protokollierung und Überwachung verfügen, um Fehler aufzuspüren und zu beheben.

Unzureichende Protokollierung und Überwachung unterscheidet sich von anderen Kategorien der OWASP Top 10, da sie nicht direkt ausgenutzt werden kann. Stattdessen geht es hier um unzureichende oder fehlende Erkennungs- und Reaktionsmaßnahmen. Ohne effiziente Protokollierung und Überwachung können Unternehmen Tage, Wochen oder sogar Monate damit verbringen, einen Sicherheitsverstoß zu erkennen und nach dem Vorfall digitale Forensik zu betreiben.

OWASP stellt fest, dass fast alle größeren Sicherheitsvorfälle auf die Ausnutzung unzureichender Protokollierung und Überwachung zurückzuführen sind. Angriffe, die auf einer unzureichenden Protokollierung und Überwachung beruhen, werden in der Regel als sehr häufig, als mittelmäßig wahrscheinlich und als wenig aufdeckbar eingestuft.

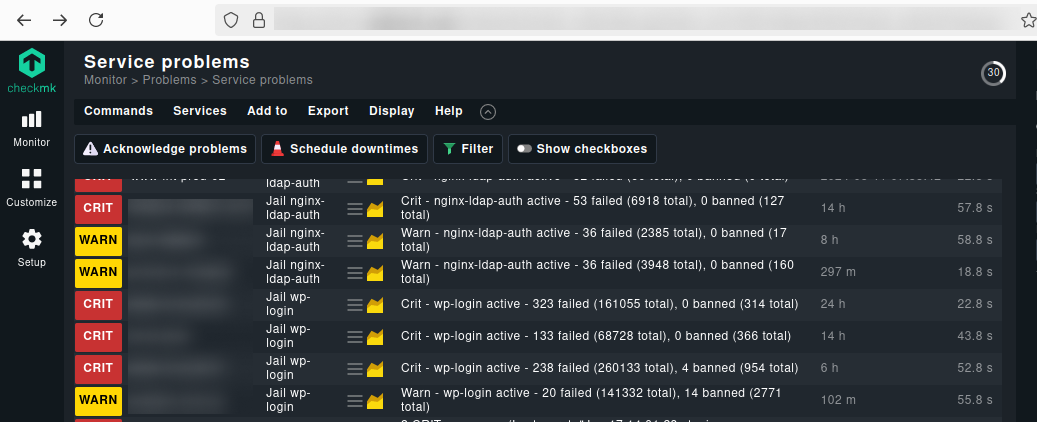

Beispiel für eine zentralisierte Protokollsammlung und Warnungen vor Kennwortangriffen im “Checkmk” – Dienst

Wie können Hacker eine unzureichende Sicherheitsprotokollierung und -überwachung ausnutzen?

Wenn es keine ordnungsgemäße Protokollierung und Überwachung gibt, haben Ransomware-Kriminelle genügend Spielraum, um bösartige Aktivitäten durchzuführen, die Ihrem Unternehmen schaden. Was können sie möglicherweise tun? Sie können sich unbefugt Zugang zu Ihrem System verschaffen, Sie ausspionieren, Daten manipulieren, extrahieren oder zerstören, weiter in verschiedene Komponenten des Ökosystems eindringen und damit davonkommen.

Hier sind einige Beispiele für die Ausnutzung von Protokollierungsfehlern:

- Passwort-Angriffe. Betrüger können unzureichende Protokollierung und Überwachung ausnutzen, um unbefugten Zugang zu Benutzerkonten zu erhalten. Zu den Methoden gehören Brute-Force-Angriffe, Wörterbuchangriffe und Passwort-Sniffer.

- Man-in-the-Middle-Angriff (MITM). Hier belauschen die Täter die Kommunikation zwischen zwei Parteien und verändern Nachrichten. Zu solchen Angriffen gehören E-Mail-Hijacking, Wi-Fi-Eavesdropping, Session-Hijacking und DNS-Spoofing.

- Denial of Service (DoS). Bei diesem Angriff versuchen die Bedrohungsakteure zunächst, sich Zugang zum System zu verschaffen, das Netzwerk auszuschalten und dann dessen Fähigkeit zu verringern, auf Benutzeranfragen zu reagieren, indem sie das Zielsystem mit enormem, von Bots erzeugtem Datenverkehr überlasten.

- Fortgeschrittene anhaltende Bedrohungen (APTs). APTs sind gezielte Angriffe, die es Betrügern ermöglichen, auf ein Netzwerk zuzugreifen, ihren Einfluss auf das System zu vertiefen und für längere Zeit unentdeckt zu bleiben.

Die Angriffsfläche ist sogar noch größer, als Sie sich vorstellen können, oder? Auf den ersten Blick scheint eine unzureichende Protokollierung und Überwachung keine große Sache zu sein, aber wenn wir unter die Haube schauen, gibt es viel mehr aufzudecken.

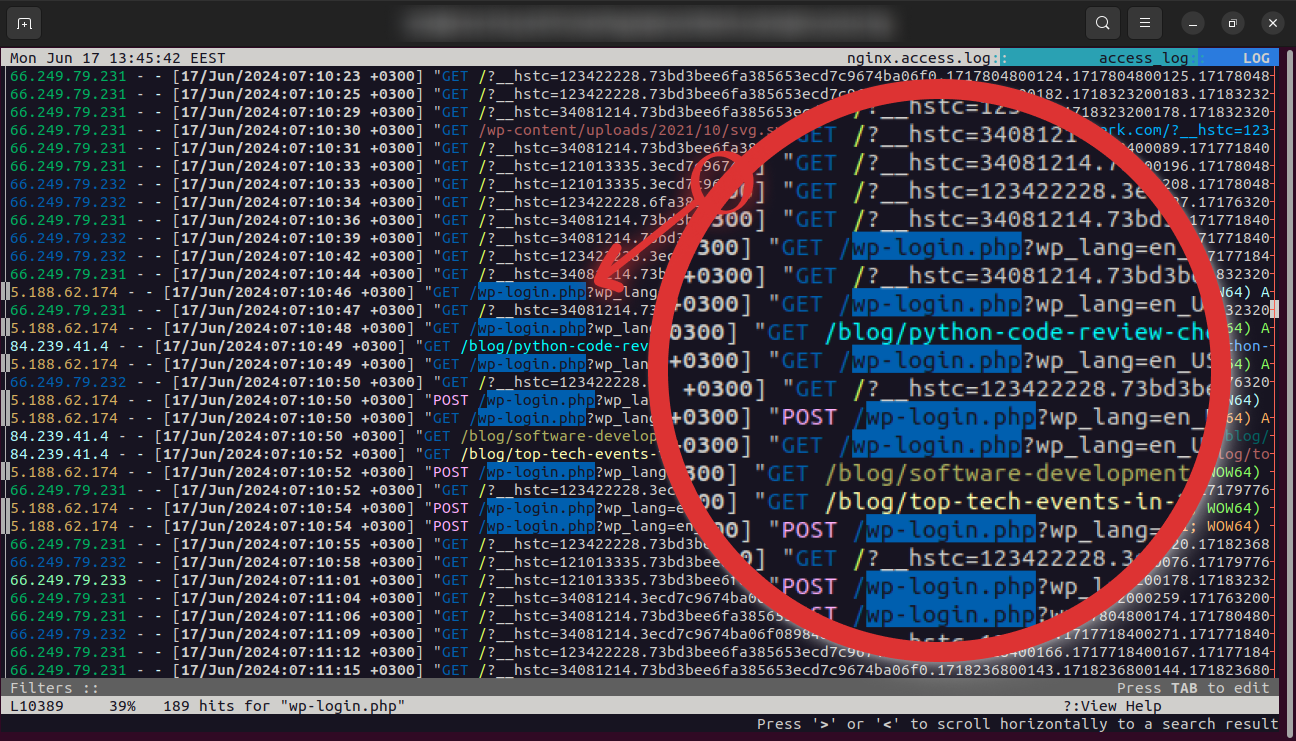

Beispiel eines Passwort-Angriffs in nginx-Protokollen

Beispiele für Angriffe

Um den Angriff zu veranschaulichen, betrachten wir die folgenden Szenarien:

- Eine Video-Sharing-Plattform wurde Opfer eines schwerwiegenden Angriffs zum Fälschen von Anmeldedaten. Obwohl fehlgeschlagene Anmeldeversuche protokolliert wurden, wurden während des Angriffs keine Warnungen ausgelöst. Als Reaktion auf die Beschwerden der Nutzer analysierte das Unternehmen die API-Protokolle und entdeckte den Verstoß. Die Verantwortlichen der Plattform mussten den Vorfall öffentlich bekannt geben und die Nutzer auffordern, ihre Passwörter zurückzusetzen und stattdessen sicherere Passwörter zu erstellen.

- Der Hacker beginnt mit der Suche nach Nutzern mit einem gemeinsamen Passwort. Sobald er sie gefunden hat, nutzt er diese Schwachstelle aus, um die Kontrolle über alle diese Konten zu übernehmen. Für andere Konten wird ein einziger falscher Anmeldeversuch hinterlassen, möglicherweise um die Entdeckung zu umgehen oder Verwirrung zu stiften. Nach einer Wartezeit wiederholt der Angreifer den Vorgang mit einem anderen Kennwort, um schwache oder gängige Kennwörter für einen unbefugten Zugriff auszunutzen.

- Zugangsschlüssel, die für den administrativen API-Zugang verwendet werden, wurden in einem öffentlichen Repository veröffentlicht. Jemand erkannte das potenzielle Sicherheitsrisiko und benachrichtigte den Eigentümer des Repositorys per E-Mail. Trotz einer E-Mail-Benachrichtigung dauerte es mehr als 48 Stunden, bis der Eigentümer des Repositorys reagierte. Dieses Sicherheitsrisiko könnte unbefugten Zugriff auf die administrative API ermöglichen. Die unzureichende Protokollierung hindert das Unternehmen daran, die Sicherheitsverletzung vollständig zu bewerten und festzustellen, welche Daten von böswilligen Akteuren abgerufen wurden.

Wie Sie sehen, können Angreifer immer Wege finden, ein Unternehmen zu überrumpeln. Kein System ist völlig immun gegen potenzielle Sicherheitsverletzungen. Leider werden unzureichende Protokollierung und Überwachung in der Regel erst dann behoben, wenn bereits ein erheblicher Schaden entstanden ist. Die Auswirkungen können schwerwiegend sein und über technische Probleme hinausgehen und den Ruf eines Unternehmens beeinträchtigen.

Wie erkennt man Fehler bei der Sicherheitsprotokollierung und -überwachung?

Die Herausforderungen sind vielfältig, aber die Lösungen sind es auch. Um den Überblick über Ihre API-Sicherheitslage zu behalten, ist es wichtig, regelmäßige Penetrationstests durchzuführen.

Nehmen Sie die Hilfe von Cybersicherheitsexperten in Anspruch, um nach Anomalien zu suchen. Dabei werden Netzwerk- und Anwendungsangriffe simuliert, um Schwachstellen zu entdecken und ungewöhnliche Muster zu erkennen. Die Aktionen der Tester sollten gut dokumentiert werden, damit Sie das Ausmaß des von den böswilligen Betreibern verursachten Schadens nachvollziehen können.

Wie können Sie ohne die Durchführung von Penetrationstests sicher sein, dass Ihr System korrekt funktioniert? Da feindliche Angreifer ihr Spiel verstärken, müssen Unternehmen alles tun, um ihre digitalen Werte intakt zu halten.

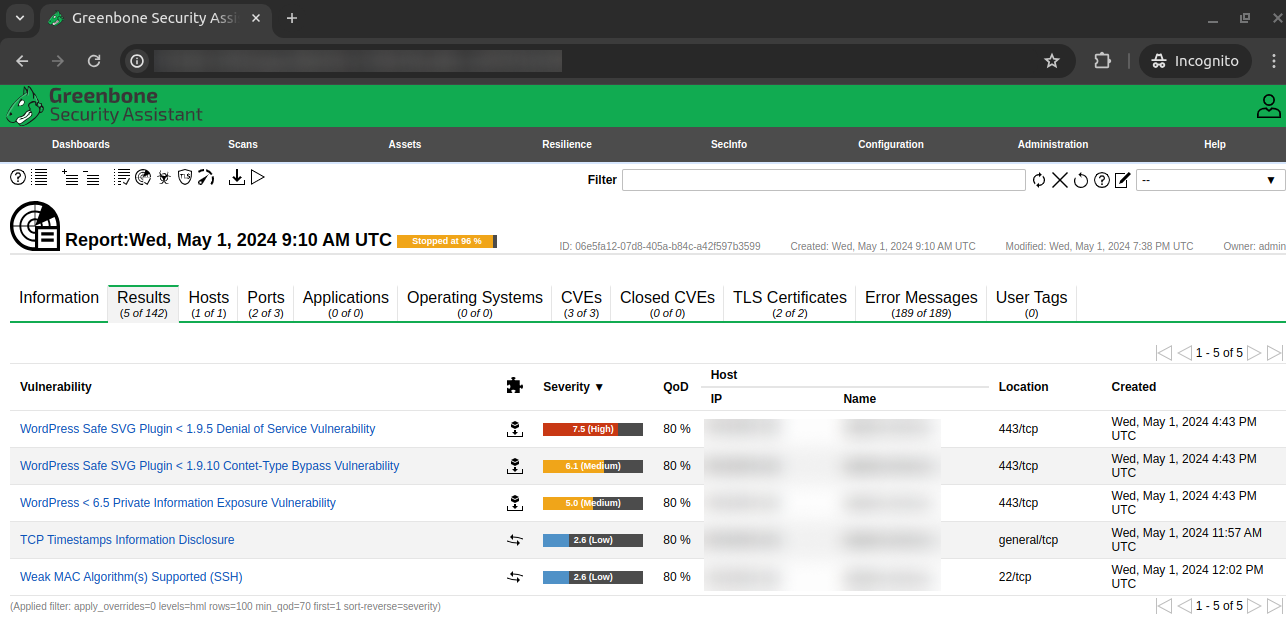

Beispiel für einen Bericht über die Prüfung der Schwachstellen einer Website mit Greenbone Security Assistant

Beispiele aus der Praxis

Was kann passieren, wenn man die ordnungsgemäße Implementierung von Protokollierungs- und Überwachungsinstrumenten nicht beachtet? Tausende von Datenschutzverletzungen waren aufgrund unzureichender Protokollierung und Überwachung erfolgreich. Die Verstöße wären vermeidbar gewesen, aber die Unternehmen haben Fehler gemacht. Dies führte zu erheblichen finanziellen Verlusten und einem geschädigten Ruf. Lesen Sie weiter, um Beispiele aus dem wirklichen Leben der von solchen Angriffen betroffenen Opfer zu erfahren.

Target

Die Datenpanne bei Target war eine der größten Datenschutzverletzungen im Einzelhandel in der Geschichte, von der 70 Millionen Kunden betroffen waren. Während der Urlaubssaison 2013 wurde der zweitgrößte Discounter in den USA gehackt. Dabei wurde eine große Menge an persönlichen Kundendaten gestohlen, darunter 40 Millionen Kredit- und Debitkartenkonten.

Eine einfache Vernachlässigung der ordnungsgemäßen Protokollierung fehlgeschlagener Anmeldeversuche reichte aus, um böswillige Betreiber an Bord zu holen. Dieser scheinbar kleine Fehler ermöglichte es den Hackern, von derselben IP-Adresse aus verschiedene Benutzernamen und Kennwörter zu verwenden, bis sie Erfolg hatten. Die Folgen waren verheerend: Target verlor nicht nur über 200 Millionen Dollar, sondern auch das Vertrauen seiner Kunden, die kein Vertrauen mehr in seine Sicherheit hatten.

Yahoo!

Fahren wir fort mit einer Datenpanne, in die Yahoo!, ein amerikanischer Webdienstleister, verwickelt war. Es handelte sich um eine Sicherheitsverletzung epischen Ausmaßes – 896 Millionen Yahoo!-Benutzerkonten wurden kompromittiert. Im Laufe von 191 Tagen gelang es Ransomware-Kriminellen, private Informationen wie Geburtsdaten, Telefonnummern, E-Mails zur Wiederherstellung von Passwörtern und sogar Fragen und Antworten zur Passwortabfrage zu kopieren.

Wie konnte Yahoo! trotz modernster Sicherheitssoftware und Hunderten von Sicherheitsexperten scheitern? Der Einbruch wurde offenbar durch eine einfache Spear-Phishing-E-Mail ermöglicht, die Anfang 2014 an einen Mitarbeiter von Yahoo! geschickt wurde. Erst Ende August 2016 wurde das ganze Ausmaß der Sicherheitsverletzung deutlich.

Es gab eine Vielzahl von Fehlern innerhalb des Unternehmens – es wurden keine grundlegenden Sicherheitsmaßnahmen wie die Verschlüsselung von Identifizierungsdaten ergriffen. Yahoo! brauchte zu lange, um den Verstoß zu entdecken, was das Vertrauen der Nutzer kostete.

Citrix

In ähnlicher Weise erlitt das riesige Unternehmen Citrix im Jahr 2019 eine erhebliche Datenpanne, bei der mehr als 6 TB an E-Mails, Dokumenten und Geheimnissen offengelegt wurden. Die Führungskräfte von Citrix erfuhren vom FBI von dem Verstoß, und was sie entdeckten, war verheerend. Citrix war sehr besorgt und leitete sofort eine forensische Untersuchung ein.

Die Angreifer verwendeten Passwort-Spraying, eine Methode, die schwache Passwörter ausnutzt. Der Vorfall ereignete sich, weil Citrix keine ausreichenden Sicherheitsmaßnahmen getroffen hatte, was dem Unternehmen einen enormen finanziellen Schaden zufügte. Mitarbeiter, Auftragnehmer, Praktikanten, Stellenbewerber, Begünstigte und Angehörige, die von einem Datenschutzverstoß bei Citrix betroffen waren, konnten vor Gericht einen Vergleich in Höhe von 2,28 Millionen Dollar erwirken.

Die Sicherheitsverletzung bei Citrix macht deutlich, wie wichtig einfache Sicherheitsmaßnahmen wie sichere Passwörter und die Verwendung der Zwei-Faktor-Authentifizierung (2FA) sind. Unternehmen müssen ihre Passwörter regelmäßig mit den gängigen Passwortlisten abgleichen und auf Anzeichen einer Kompromittierung achten.

Präventionsstrategien und bewährte Praktiken

In der komplexen Welt des digitalen Fortschritts ist die Sicherheit ein wichtiger Pfeiler. Grundsätzlich gilt: Je wertvoller die Daten sind, desto mehr Sicherheitsmaßnahmen – wie Protokollierung und Überwachung – sollten vorhanden sein, um potenzielle Bedrohungen zu erkennen.

Zum Schutz vor Fehlern bei der Sicherheitsprotokollierung und -überwachung sollten mehrere Schritte befolgt werden:

- Legen Sie die Anforderungen an die Protokollierung und Überwachung fest. Legen Sie fest, welche Informationen protokolliert und überwacht werden sollen, legen Sie die Häufigkeit fest und bestimmen Sie die verantwortlichen Parteien.

- Protokollieren Sie Anwendungsfehler, Konnektivitätsprobleme, Laufzeitfehler, Konfigurationsänderungen und Dateisystemfehler.

- Verwenden Sie Verschlüsselung für die zentrale Protokollierung.

- Konfigurieren Sie die Alarmierung. Wenn Störungen oder Fehler auftreten, muss Ihr Sicherheitsteam benachrichtigt werden.

- Stellen Sie sicher, dass hochriskante Funktionen protokolliert werden. Dazu gehören Anmeldeversuche, Transaktionen mit hohem Wert, Änderungen von Benutzerkonten, Passwortänderungen usw.

- Halten Sie Ihre Software gepatcht. Aktualisieren Sie Ihre Systeme regelmäßig mit Sicherheits-Patches.

- Führen Sie regelmäßig Sicherheitsscans durch. Auf diese Weise können Sie Schwachstellen viel früher erkennen und so Folgeschäden reduzieren.

- Führen Sie interne und externe Penetrationstests durch, um die Protokollierungsseite des Risikos zu bestätigen. Red (Whitehat-Hacker) und Blue (interne Bedrohungsjäger) Teams werden eingesetzt, um die Überwachungsseite des Risikos zu bestätigen

- Überwachen und überprüfen. Wenn Sie keine Überwachung durchführen, was nützt Ihnen dann die Protokollierung? Überprüfen Sie regelmäßig Ihre Protokollierungs- und Überwachungslösungen, um sicherzustellen, dass sie korrekt funktionieren und alle erforderlichen Daten erfassen.

- Führen Sie Anti-Phishing-Schulungen durch. Schulen Sie Ihre Mitarbeiter in sicheren Kodierungspraktiken, Verfahren zur Reaktion auf Zwischenfälle und Sicherheitsbewusstsein.

Wir bei QAwerk wissen, wie wichtig ein proaktiver Ansatz zur Erkennung von Anomalien ist, der auf die spezifischen Bedürfnisse und den Kontext eines Unternehmens abgestimmt ist. Die oben genannten Schritte bieten einen Fahrplan für Unternehmen, die ihre digitalen Ressourcen effektiv schützen wollen.

Unzureichender Schutz durch Security Logging und Monitoring mit QAwerk

QAwerk hilft Unternehmen, sich in einer Cloud-first- und API-gesteuerten Welt vor Angriffen zu schützen. Wir sind darauf spezialisiert, Angriffe auf Webanwendungen und APIs durch ganzheitliche Penetrationstests zu stoppen. Unsere Pentester testen und versuchen, in einer kontrollierten Umgebung in Ihr System einzubrechen. Dies geschieht, um die Risiken zu verstehen, denen Ihre Webanwendungen ausgesetzt sind, und um ihre Effektivität bei der Reaktion auf Sicherheitsvorfälle zu testen.

Hier sind die unzähligen Vorteile, die QAwerk bietet:

- Bietet einen umfassenden Überblick über Betrugsringe

- Verhindert Ausfallzeiten von Websites und Servern

- Analysiert Protokolle und findet Probleme in ihnen

- Liefert detaillierte Sicherheitsberichte (Schweregrad der Schwachstelle, potenzielle Auswirkungen und Wahrscheinlichkeit der Ausnutzung)

- Spart Zeit und Geld für Ihr Unternehmen

Die wichtigsten Erkenntnisse

In der schnelllebigen Bedrohungslandschaft, in der böswillige Akteure ihre Taktiken ständig weiterentwickeln, wird die Verstärkung der Abwehrmaßnahmen zu einer Herkulesaufgabe. Fehler bei der Sicherheitsprotokollierung und -überwachung stellen eine große Herausforderung im Bereich der Cybersicherheit dar.

Angesichts dieser Herausforderungen ist es wichtig, einen umfassenden Ansatz zu verfolgen, zu dem auch die Einrichtung eines starken Programms für die Anwendungssicherheit gehört. Dieses Programm sollte sich darauf konzentrieren, die Sicherheitslage eines Unternehmens durch kontinuierliche Überwachung, regelmäßige Penetrationstests und die Schulung von Entwicklern in sicheren Programmierpraktiken zu verbessern.

Durch die Nachahmung der Sondierungstechniken, die Cyber-Angreifer verwenden, können unsere erfahrenen Pentester potenzielle Schwachstellen in Ihren Systemen aufspüren, bevor sie Ihrem Unternehmen Schaden zufügen. Überlassen Sie Ihre API-Sicherheit nicht dem Zufall – wenden Sie sich an Sicherheitsexperten, um Ihr Verteidigungssystem zu optimieren und die Sicherheitskomplexität zu verringern!